2024连续三年荣登CCSIP全景图 爱加密的坚守与高级网络安全开发的未来展望

国内权威网络安全咨询机构正式发布《CCSIP 2024中国网络安全行业全景册》,爱加密凭借其在移动安全、数据安全等领域的深厚技术积累与市场实践,连续第三年成功入选。这一成就不仅是对爱加密多年来产品创新与服务能力的持续肯定,也折射出网络安全行业正从单一工具应用向体系化、纵深化的综合防御与开发安全(DevSecOps)方向加速演进。站在2024年的新起点,结合行业动态与技术趋势,我们不禁思考:在“网络与信息安全软件开发”这一核心领域,真正意义上的“高级”究竟应该是怎样的?

一、从“功能实现”到“安全原生”:开发范式的根本转变

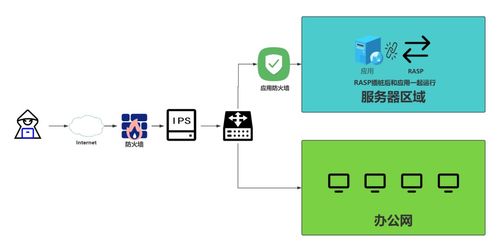

传统的信息安全软件开发,往往将“安全”视为一个独立的模块或后期附加的特性,即在核心功能开发完成后,再进行安全测试与加固。高级的网络安全开发,其内核应是 “安全左移”与“安全原生” 。这意味着,安全属性必须从软件生命周期的初始阶段——需求分析与架构设计——就被深度融入。开发者不仅是代码的构建者,更应成为系统威胁模型的分析者。在设计之初,就需要明确数据流、信任边界、潜在的攻击面,并采用隐私设计、最小权限原则等安全架构模式。安全不再是“补丁”,而是与功能、性能、可用性并驾齐驱的“一等公民”。

二、深度赋能:自动化、智能化的安全工具链集成

高级网络安全开发高度依赖高度自动化、智能化的工具链。这远不止于静态应用安全测试(SAST)、动态应用安全测试(DAST)等单点工具,而是构建一套贯穿CI/CD(持续集成/持续部署)管道的、无缝集成的安全防护体系。包括但不限于:

- 依赖与供应链安全扫描:自动识别第三方库、开源组件中的已知漏洞与许可证风险。

- 交互式应用安全测试(IAST):在应用运行时进行高精度、低误报的漏洞检测。

- 秘密信息检测:防止API密钥、密码等敏感信息误提交至代码仓库。

- 基础设施即代码(IaC)安全:在云原生环境下,对Terraform、Kubernetes配置文件等进行安全合规检查。

开发团队应能像使用编译器和调试器一样,自然地将这些安全工具集成到日常开发流程中,使安全反馈即时、可视,并能自动化阻断高风险代码的合入与部署。

三、核心能力:对底层原理与攻击技战术的深刻理解

高级网络安全开发者必须具备超越普通应用开发者的知识纵深。这包括:

- 对系统底层(操作系统、编译原理、网络协议栈)的深入理解:能够洞悉缓冲区溢出、格式化字符串等内存安全漏洞的根源,并能在设计语言(如Rust)或编码实践中有效规避。

- 对密码学的正确应用能力:不仅知道使用AES、RSA,更要理解其适用场景、工作模式的选择、密钥管理的生命周期,避免误用导致的安全失效。

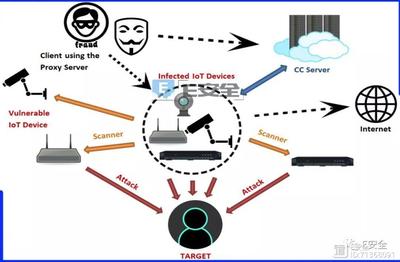

- 对前沿攻击手法(如APT攻击、供应链攻击、0day利用)的持续追踪与模拟:具备“攻击者思维”,能够通过红队演练、威胁狩猎主动发现自身产品的防御盲区。

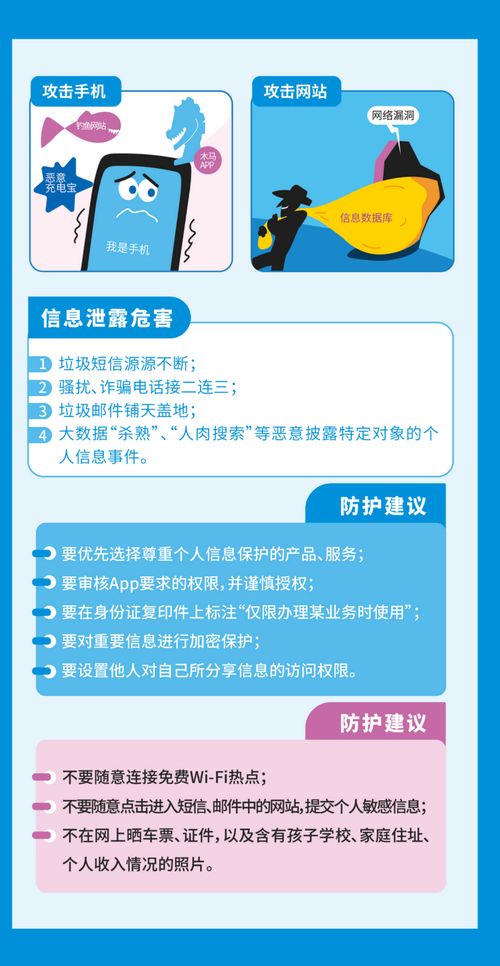

- 对合规与隐私法规(如网络安全法、数据安全法、个人信息保护法、GDPR)的融会贯通:将法律要求转化为具体的技术控制点与产品设计规范。

四、价值导向:从风险管控到业务赋能

高级网络安全开发的最终目标,不应局限于“不出事”或“合规检查过关”,而应提升至 “为业务保驾护航并创造价值” 的层面。这意味着:

- 安全度量与可视化:建立能够向管理层清晰展示安全状态、风险趋势和投入产出比的指标体系。

- 隐私增强技术(PETs)的应用:在保障安全的前提下,利用同态加密、联邦学习等技术,实现数据价值的合规利用,助力业务创新。

- 弹性与可恢复性设计:承认系统无法做到绝对安全,因此必须设计在遭受入侵或破坏后能够快速隔离、恢复和取证的能力,最大限度降低业务中断时间与损失。

###

爱加密连续三年入选CCSIP全景册,正是其沿着上述高级网络安全开发路径持续深耕的一个侧影。它印证了市场对具备纵深防御能力、融合开发流程、并能应对复杂威胁的安全产品与服务的迫切需求。高级网络安全开发将愈发成为一门融合了尖端计算机科学、深厚工程实践与前瞻性安全研究的综合性学科。对于从业者而言,唯有保持对技术的敬畏、对威胁的警觉、对创新的热情,并始终将安全思维灌注于软件生命周期的每一行代码与每一个决策之中,方能构筑起数字时代真正可信赖的防线。

如若转载,请注明出处:http://www.jinmaijia999.com/product/35.html

更新时间:2026-02-27 15:45:56